Sichere und resiliente Endgeräte für flexibles, standortunabhängiges Arbeiten

Die meisten IT-Teams setzen auf spezialisierte Software, um Endgeräte zu verwalten und abzusichern. Diese Endgeräte sind das zentrale Arbeitswerkzeug für die heutige „Work-from-Anywhere“-Normalität. Das Management von Endgeräten bleibt daher mehr denn je ein Grundpfeiler jeder IT-Infrastrukturstrategie. Der schnelle Übergang zu einer dezentralen Arbeitsweise stellte jedoch Unternehmen vor Herausforderungen, die traditionelle Ansätze verfolgten und auf die Verbindung zum Unternehmensnetzwerk angewiesen waren.

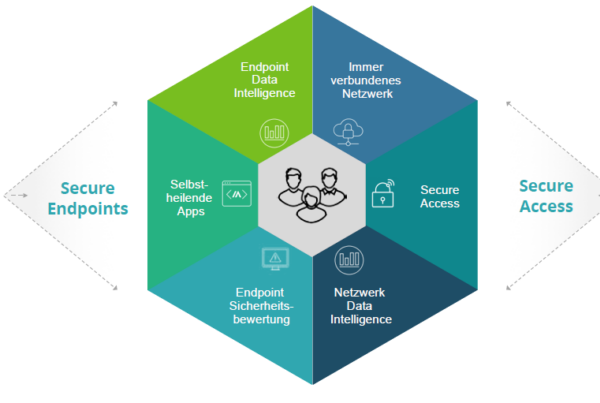

Absolute Secure Endpoint

Um Sichtbarkeit und Sicherheitskontrollen über Endgeräte hinweg zu etablieren, müssen IT- und Sicherheitsexperten einen „Defense-in-Depth“-Ansatz verfolgen. Der alleinige Fokus auf Netzwerksicherheit reicht nicht aus, insbesondere wenn das Endgerät, das eine Verbindung herstellt, potenziell unsicher ist, da Sicherheitskontrollen ausfallen können. Daher ist es essenziell, jedes Endgerät widerstandsfähig zu machen, um eine erfolgreiche Verteidigungsstrategie zu implementieren.

Gleichzeitig erwarten Benutzer konsistente und qualitativ hochwertige Erfahrungen, unabhängig davon, wo sie arbeiten. Letztendlich wollen Ihre Mitarbeiter, dass ihre Technologie reibungslos funktioniert, und kümmern sich nicht darum, was im Hintergrund geschieht – solange sie zuverlässig und konstant auf benötigte Ressourcen zugreifen können. Dies erfordert von der IT eine höhere Sichtbarkeit, um sicherzustellen, dass die Nutzererfahrung unabhängig vom Standort reibungslos bleibt.

Absolute Secure Endpoint als zentrale Bausteine des Absolute Software-Angebotes

Nutzen Sie die Kraft der Persistenz

Hier kommt Absolute® ins Spiel. Alle führenden PC-Hersteller – darunter Dell, HP, Microsoft und Lenovo – integrieren die Absolute Persistence®-Technologie in die Firmware, bevor die Geräte das Werk verlassen. Absolute Persistence repariert und installiert den Absolute-Agenten bei jedem Startvorgang automatisch neu, selbst wenn das Gerät neu aufgesetzt, die Festplatte ausgetauscht oder die Firmware aktualisiert wird. Sobald Absolute aktiviert ist, bietet es durch eine permanente digitale Verbindung die Resilienz, die Sie benötigen, um Ihre Geräte jederzeit zu überwachen und Sicherheitslücken zu schließen – egal, was passiert.

Das Absolute Secure Endpoint™-Produktportfolio nutzt die permanente Verbindung von Absolute Persistence, um IT- und Sicherheitsteams die Überwachung und Behebung von Laptop-Problemen zu ermöglichen. Gleichzeitig können Laptops und ihre geschäftskritischen Anwendungen sich selbst reparieren. Dies unterstützt das IT-Management, stärkt die Sicherheitsstrategie eines Unternehmens und gewährleistet die Einhaltung von Compliance-Vorgaben.

Stärken Sie Ihre IT- und Sicherheitsteams

Dank seiner vielseitigen Funktionalität kann das Absolute Secure Endpoint-Produktportfolio für zahlreiche Anwendungsfälle in verschiedenen Bereichen Ihres Unternehmens eingesetzt werden – und das alles mit nur einem Anbieter. Das spart Budget und erleichtert das Lieferantenmanagement.

Modularer Aufbau: Absolute Visibility, Control und Persistence für flexible Überwachung und dauerhaften Schutz

Selbst wenn Sie bereits Lösungen für Endpoint-Management und Endpoint-Sicherheit implementiert haben, stoßen diese oft an ihre Grenzen. Sie haben Schwachstellen, können von Endnutzern deaktiviert werden oder konkurrieren um Geräte-Ressourcen, was dazu führt, dass sie nicht wie vorgesehen funktionieren. In der Folge werden Endgeräte schwerer sichtbar, kontrollierbar und abzusichern. Dies führt zu Ungenauigkeiten, ineffizienten Abläufen und Sicherheitslücken, was die Fähigkeit beeinträchtigt, Probleme zuverlässig zu erkennen und Bedrohungen sicher zu bewältigen. Das unausweichliche Ergebnis: unsichere Audits, Ressourcenverschwendung, Datenlecks und Verstöße gegen Compliance-Vorgaben.

Die Vorteile anhand konkreter Anwendungsbeispiele:

- Optimieren Sie das Hardware-Inventarmanagement

Halten Sie das Hardware-Inventar stets aktuell, vereinfachen Sie Hardware-Audits, vermeiden Sie Plattformfragmentierung und optimieren Sie das Leasing-Management. - Optimieren Sie Software-Inventar und -Kontrolle

Stellen Sie ein stets aktuelles Software-Inventar sicher, vereinfachen Sie Software-Audits, steigern Sie die Produktivität der Endnutzer, erkennen und beseitigen Sie Schatten-IT. Überwachen Sie grundlegende Parameter der Anwendungsleistung, um Fehler zu identifizieren und eine schnelle Selbstbehebung zu ermöglichen. - Nutzung verstehen

Identifizieren und vermeiden Sie Hardware-Verschwendung, erkennen Sie Software-Verschwendung, validieren Sie das erwartete Nutzerverhalten, analysieren Sie Nutzungsmuster und belegen Sie den ROI. - Ermöglichen Sie Remote-Geräte-Lifecycle-Management

Aktivieren Sie die Bereitstellung von Remote-Geräten, stellen Sie die Konfiguration sicher, setzen Sie die Rückgabe und sichere Wiederverwendung von Geräten durch und vereinfachen Sie die Stilllegung von Remote-Geräten. - Verbessern Sie die Effektivität des Helpdesks

Antizipieren Sie Geräteprobleme, bereichern Sie die Helpdesk-Tools, lösen Sie Probleme effizient und in großem Umfang und verkürzen Sie die Bearbeitungszeit. - Bewerten Sie die Sicherheitslage

Erkennen Sie ausfallende Sicherheitsanwendungen, Abweichungen in der Konfiguration sowie gefährdete Betriebssysteme oder Anwendungen und erstellen Sie Berichte zur Einhaltung von Vorschriften oder Industriestandards. - Setzen Sie Sicherheitsstandards durch

Machen Sie Sicherheitsanwendungen selbstheilend, erzwingen Sie Standardkonfigurationen, beheben Sie Schwachstellen in Betriebssystemen oder Anwendungen und ermöglichen Sie einen Fernschutz der Firmware (nur Lenovo). - Erkennen Sie Sicherheitsvorfälle

Entdecken Sie verdächtige Geräteaktivitäten oder -bewegungen, identifizieren Sie fehlende Geräte, erkennen Sie Manipulationen an Geräten (sogar während des Transports vom Werk) und stellen Sie fest, ob sensible Daten gefährdet sind. - Reagieren Sie auf Endgeräte-Risiken

Schützen Sie sensible Datenbestände aus der Ferne, untersuchen Sie gestohlene oder verdächtige Geräte, beheben Sie kompromittierte Geräte und reagieren Sie auf Zero-Day-Angriffe. - Erfolgreiche Wiederherstellung nach Vorfällen

Überprüfen Sie die strategische Bereitschaft gegen Ransomware, vermeiden Sie Mitteilungen über Sicherheitsverletzungen nach Vorfällen, ermitteln Sie die Ursache, um künftige ähnliche Vorfälle zu verhindern, und unterstützen Sie die Wiederherstellung (z. B. bei Ransomware).

Sie möchten mehr über Absolute Secure Endpoint erfahren oder sind Sie an einer unverbindlichen Demo oder einem kostenlosen POC interessiert? Als Absolute Software-Partner in Deutschland sind wir mit den branchenspezifischen Anforderungen und Compliance-Vorgaben für Endpoint-Sicherheit bestens vertraut.

One Comment