Zukünftige Bedrohungen und Unternehmensstrategien: Was sich 2026 verändert

Das Jahr 2025 war geprägt von geopolitischen Umbrüchen, globalen Unsicherheiten und der verstärkten Vernetzung der digitalen und physischen Welten. In diesem komplexen Umfeld sind die Bedrohungen, mit denen wir konfrontiert sind, längst nicht mehr ausschließlich technischer Natur – sie sind oft auch tief in den geopolitischen Spannungen und globalen Machtkämpfen verwurzelt. Cyberangriffe sind heute nicht mehr nur als „kriminelle Vorfälle“ zu betrachten – sie haben sich, vor allem in kritischen Infrastrukturen, zu strategischen Instrumenten in einem geopolitischen Spiel entwickelt.

Doch auch abseits dieser Dimension verdeutlichen die alarmierenden Zahlen aus den letzten Jahren, dass Cyberangriffe mittlerweile eine allgegenwärtige Realität in der Geschäftswelt sind. Laut den PwC Digital Trust Insights 2026 haben 89 % der deutschen Unternehmen in den letzten drei Jahren mindestens einen Datenangriff erlebt. Diese Zahlen zeigen deutlich, dass die Bedrohungslage konstant steigt – und das nicht nur in technischer Hinsicht, sondern auch in ihrer strategischen Dimension.

Die Lücke zwischen Budgeterhöhungen und Umsetzung effektiver Sicherheitsmaßnahmen

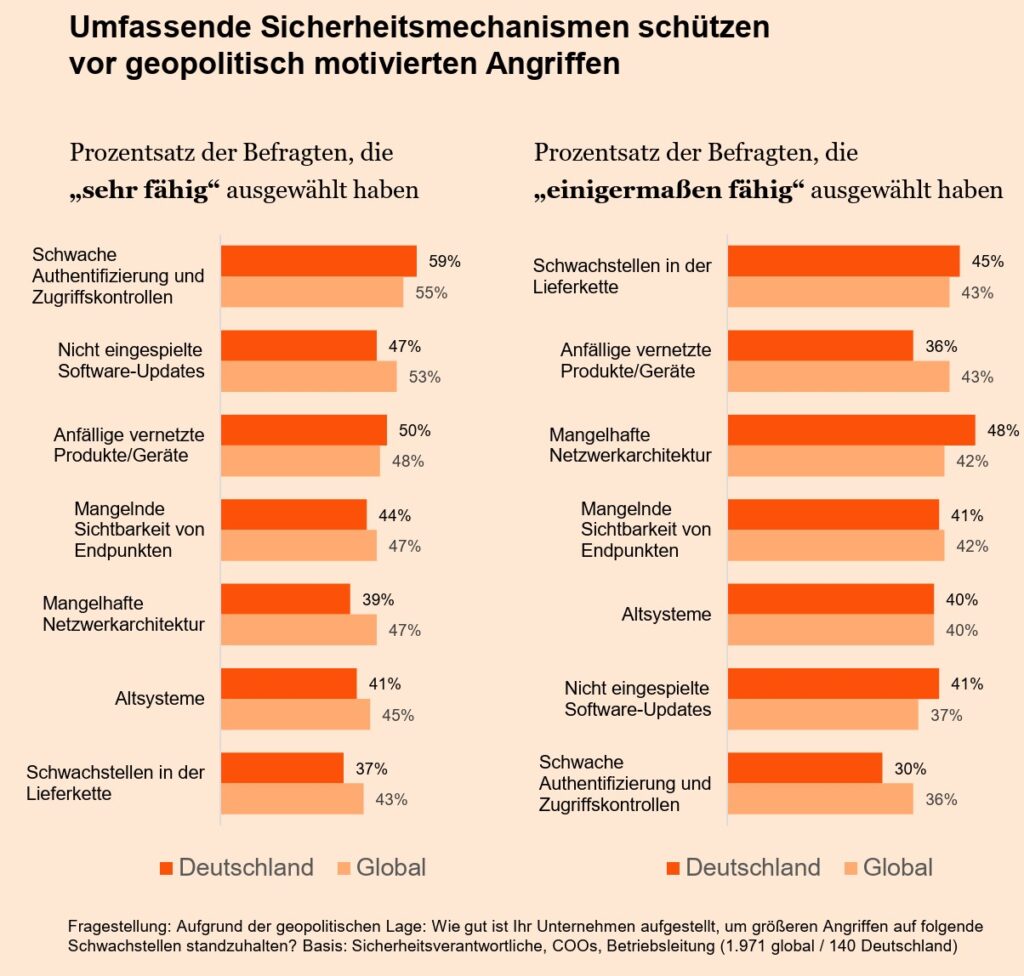

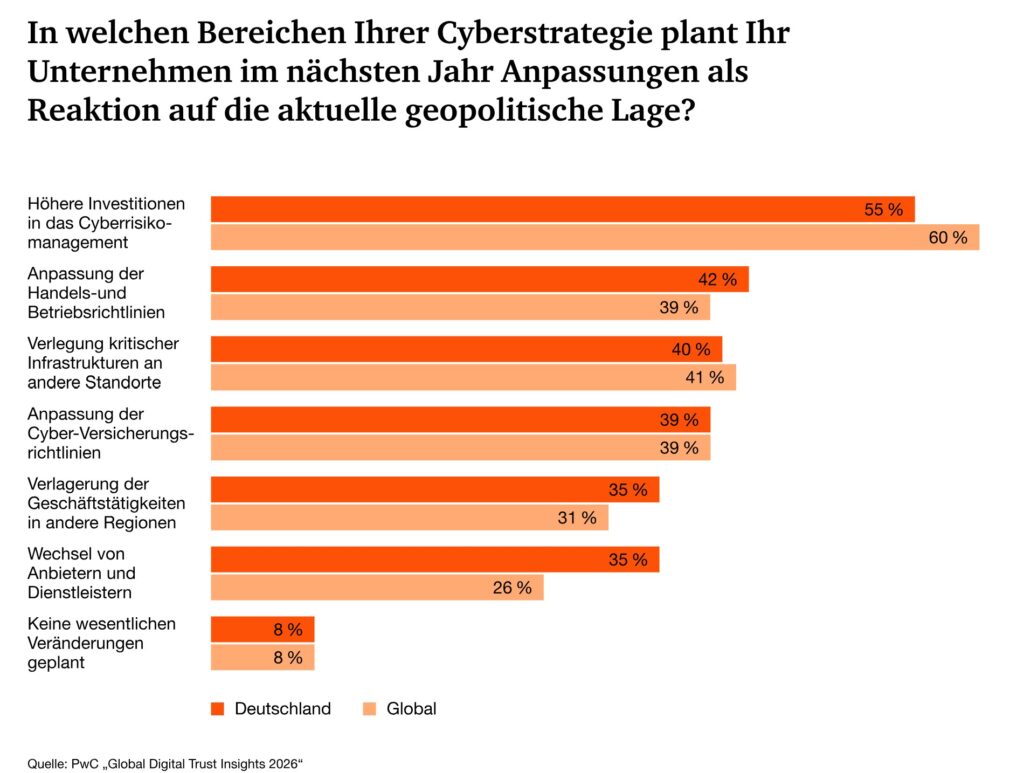

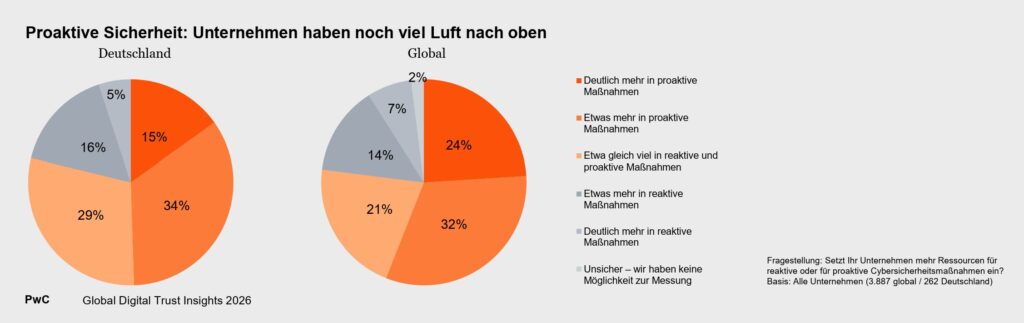

Ein weiteres Indiz für den Handlungsbedarf: 77 % der deutschen Unternehmen planen, ihre Cyberbudgets zu erhöhen. Doch es klafft eine deutliche Lücke zwischen den Budgeterhöhungen und der tatsächlichen Umsetzung effektiver Sicherheitsmaßnahmen. 15 % der Unternehmen setzen auf proaktive Sicherheitsansätze wie Schwachstellenmanagement, Threat Intelligence Instrumente, Verhaltensanalyse und Mustererkennung. Dies wirft die Frage auf, warum viele Unternehmen weiterhin stärker auf reaktive Sicherheitsmaßnahmen setzen, obwohl präventive Lösungen ein wesentlich effektiveres Risikomanagement ermöglichen könnten. Die folgenden Grafiken zeigen die Einschätzungen deutscher Unternehmen hinsichtlich ihrer Sicherheitsstrategien.

Schlüsselfaktoren 2025: Modulare Skalierung und Flexibilität

Demgegenüber wurde in den Gesprächen mit unseren Kunden 2025 eines besonders deutlich: Es geht nicht nur darum, sich gegen die bestehenden Bedrohungen zu wappnen, sondern auch darum, eine flexible und skalierbare Sicherheitsstrategie zu entwickeln, die mit der fortschreitenden Komplexität der IT-Landschaften Schritt halten kann. Dabei ist eine modulare Portfolio-Bauweise unerlässlich, die es ermöglicht, auf die unterschiedlichen Bedrohungslagen und Compliance-Vorgaben gezielt zu reagieren.

Die Analystentrends für 2026: Automatisierung und Integration als Treiber

Modular – wenn man so möchte – scheint auch die Einschätzung der Analysten zu sein. In den letzten Jahren gab es immer wieder einige wenige, dominante Trends, die sich über alle anderen erhoben. Aktuell erscheinen diese jedoch viel fragmentierter. Letztlich führen sie jedoch zu Sicherheitsarchitekturen, die zunehmend in eine zentrale Schaltstelle eines SOC (Security Operations Centers) münden, das mittlerweile auch für kleinere Unternehmen relevant wird.

- Automatisierte Sicherheitslösungen: Bis 2027 wird erwartet, dass mehr als 60 % der Sicherheitsprozesse automatisiert werden (McKinsey). Technologien wie SIEM, SOAR und Threat Intelligence steigern die Effizienz in der Bedrohungserkennung und -bewältigung. Für kleinere Unternehmen bietet ein SOC as a Service eine kostengünstige Möglichkeit, diese fortschrittlichen Lösungen zu integrieren und auf Sicherheitsvorfälle schnell zu reagieren.

- Multi-Cloud-Sicherheit und Kubernetes: Mit der Zunahme von Multi-Cloud-Umgebungen und Kubernetes müssen Sicherheitsstrategien angepasst werden. Observability und Monitoring sind hier von entscheidender Bedeutung, um Container- und Cloud-Infrastrukturen zu schützen.

- Proaktives Vulnerability und Incident Management als ganzheitliche Prozess: Die Identifikation und Behebung von Schwachstellen bleibt 2026 zentral. Dabei geht es nicht nur um Technologie, sondern auch um den gesamten Prozess – People, Process, Technology. Ein SOC as a Service bietet Zugang zu Fachkräften, die in der Lage sind, Schwachstellen zu erkennen und sofortige Gegenmaßnahmen einzuleiten.

Vorteile eines Managed SOCs: Lückenloser Schutz · Kürzere Reaktionszeiten · Effektive Threat Prevention und Bedrohungssuche von spezialisierten Analysten

Zukunftsperspektiven 2026: Unser Fokus auf die Schlüsselfaktoren

Was heißt das für uns und für unsere Schwerpunkte in der Zusammenarbeit mit Ihnen als unseren Kunden?

Wir werden unsere Bausteine ausbauen und integrieren, die technologisch entscheidend für unser SOC (Security Operations Center) sind. Unser Ziel ist es, mit einer flexiblen, modularen Struktur zu arbeiten, die sowohl für große Unternehmen als auch für kleinere Organisationen skalierbar ist.

- Threat Intelligence als Baustein im SOC – OSINT und Satayo

Wir erweitern unsere Threat Intelligence-Technologien, um Bedrohungen proaktiv zu erkennen und zu analysieren. Mit Technologien wie OSINT (Open Source Intelligence) und Satayo integrieren wir fortschrittliche Bedrohungsdaten in unser SOC, um eine kontinuierliche Überwachung und Echtzeit-Analyse zu ermöglichen.

SATAYO als OSINT Scan und Teil der CTI-Strategie der Würth-Gruppe

- SIEM und SOAR als Grundlage für automatisierte Reaktionen im SOC

Ein zentraler Baustein für unser SOC ist die Kombination von SIEM (Security Information and Event Management) und SOAR (Security Orchestration, Automation and Response). Diese Technologien bilden das Rückgrat unseres SOCs und ermöglichen es, sicherheitsrelevante Ereignisse in Echtzeit zu überwachen und automatisch darauf zu reagieren.

- Log Management und Compliance – Transparenz und Kontrolle

Der Baustein Log Management wird in unserem SOC durch ein effektives Management von Log-Daten ergänzt, um sicherzustellen, dass alle sicherheitsrelevanten Ereignisse systematisch erfasst werden. Angesichts der wachsenden Compliance-Anforderungen helfen wir unseren Kunden, die erforderliche Transparenz zu gewährleisten und regulatorische Anforderungen wie die NIS-2-Richtlinie zu erfüllen.

- Managed SOC als skalierbare Lösung

Ein wichtiger Baustein in unserer SOC-Strategie ist der Managed SOC-Ansatz, der es Unternehmen ermöglicht, ihre Sicherheitsoperationen ohne große Investitionen in eigene Sicherheitsteams auszulagern. Dieser Baustein bietet eine 24/7-Überwachung der IT-Infrastruktur durch Experten und ist eine kostengünstige Lösung, die sich problemlos an die Größe und Anforderungen des Unternehmens anpassen lässt.

People. Processes, Technology: Das Gravitate / Würth IT Managed SOC – Überwachung von Bedrohungen rund um die Uhr,

Ausblick auf 2026: Integration und Flexibilität als Schlüssel

In einer Welt, die sich ständig verändert und in der IT-Umgebungen immer komplexer werden, ist die Fähigkeit, schnell auf neue Technologien zu reagieren, ein entscheidender Wettbewerbsvorteil. Die IT-Sicherheitslandschaft wird auch in Zukunft von kontinuierlichem Wandel geprägt sein – und genau hier setzen wir an. Mit bewährten Technologien, vielen auf Open-Source-Basis und in harmonischem Zusammenspiel, bieten wir unseren Kunden eine zukunftssichere IT-Architektur, die nicht nur mit dem Wandel Schritt hält, sondern auf Langfristigkeit und Flexibilität ausgerichtet ist.

Ein Managed SOC made by Würth als strategischer Baustein für die IT-Sicherheit unserer Kunden

Unser Ansatz für 2026 ist es, alle genannten Technologien in einem flexiblen und skalierbaren SOC zu integrieren und gleichzeitig als modulare Stand alone-Option für standardisierte Lösungen einzusetzen. So möchten wir Unternehmen jeder Größe die Möglichkeit bieten, ihre Sicherheitsstrategie kontinuierlich zu optimieren und an die sich verändernden Bedrohungen anzupassen. Die einzelnen Bausteine – von Threat Intelligence über SIEM und SOAR bis hin zu Log Management und Monitoring mit NetEye – sind dabei flexibel einsetzbar und lassen sich je nach Bedarf ausbauen und anpassen. Made by Würth, provided by Gravitate – für Ihre Sicherheit und um die Zukunftsfähigkeit Ihres Unternehmens zu gestalten. Wir freuen uns auf eine weiterhin enge Zusammenarbeit und stehen Ihnen bei Fragen jederzeit zur Verfügung.

👉 Mehr erfahren, wenn Sie möchten