Ein ganzheitlicher Ansatz zur effektiven Schwachstellen-Erkennung

Die Bedrohungslandschaft für Unternehmen hat sich in den letzten Jahren dramatisch verändert. Immer raffiniertere und gezieltere Cyberangriffe beeinflussen die Sicherheitsdynamik und stellen IT-Leiter und CISOs vor neue Herausforderungen, so dass nur wenige Unternehmen mit absoluter Gewissheit sagen können, dass ihre Infrastruktur wirklich sicher ist. Die zunehmende Realität von Cyberbedrohungen führt uns auch immer wieder vor Augen, wie wichtig es ist, innovative Ansätze zu verfolgen, um sich vor den ständig wandelnden und vielschichtigen Risiken zu schützen. Die Notwendigkeit einer robusten Schwachstellen-Erkennung und -Bewältigung ist daher unerlässlich, um den bestmöglichen Schutz der Unternehmensressourcen zu gewährleisten.

Traditionelles Vulnerability Management

Vulnerability Management ist ein mittlerweile ein grundlegender Bestandteil der Sicherheitspraktiken vieler Unternehmen. Es befasst sich mit der Identifizierung, Kategorisierung und Behebung von Schwachstellen in der IT-Infrastruktur. Traditionell umfasst dieser Prozess regelmäßige Schwachstellenscans, die in festgelegten Intervallen durchgeführt werden, um potenzielle Sicherheitslücken zu entdecken. Diese Scans liefern wichtige Informationen über bekannte Schwachstellen und sind ein erster Schritt zur Stärkung der Sicherheit.

Klassische Vulnerability Management-Ansätze reichen oft nich mehr aus

Allerdings gibt es einige Schwachstellen, die mit dem traditionellen Ansatz des Vulnerability Managements verbunden sind. Eine dieser ist die zeitliche Verzögerung. Selbst wenn Scans periodisch und mit hoher Frequenz erfolgen, kann es zu Verzögerungen bei der Erkennung von neu auftretenden Schwachstellen kommen. In der Zwischenzeit könnten Angreifer diese Schwachstellen ausnutzen, um in das Netzwerk einzudringen und Daten zu stehlen oder Systeme zu beeinträchtigen.

Ein weiteres Problem ist die mangelnde Priorisierung von Schwachstellen. Traditionelle Ansätze priorisieren Schwachstellen oft nach ihrer Schwere, ohne den Kontext und die tatsächliche Bedrohungslage des Unternehmens zu berücksichtigen. Dadurch kann es zu einer ineffizienten Verteilung von Ressourcen kommen, da möglicherweise kritische Schwachstellen vernachlässigt werden, während weniger wichtige Lücken unnötig viel Aufmerksamkeit erhalten.

Darüber hinaus ist Vulnerability Management oft in Isolation von anderen Sicherheitsmaßnahmen im Unternehmen durchgeführt. Dies kann zu einer fragmentierten Sicherheitsstrategie führen, bei der einzelne Sicherheitselemente nicht nahtlos zusammenarbeiten und somit die Gesamtsicherheit des Unternehmens beeinträchtigen.

Der Bedarf nach einem ganzheitlichen Ansatz

In Anbetracht der genannten Schwächen ist es offensichtlich, dass ein ganzheitlicherer Ansatz erforderlich ist, um den wachsenden Bedrohungen gerecht zu werden. Ein solcher Ansatz sollte eine kontinuierliche Überwachung der IT-Infrastruktur ermöglichen, kontextbezogene Informationen zur Priorisierung von Schwachstellen nutzen und eine nahtlose Integration von Sicherheitsmaßnahmen ermöglichen.

Continuous Threat Exposure Management (CTEM): Ein ganzheitlicher Ansatz

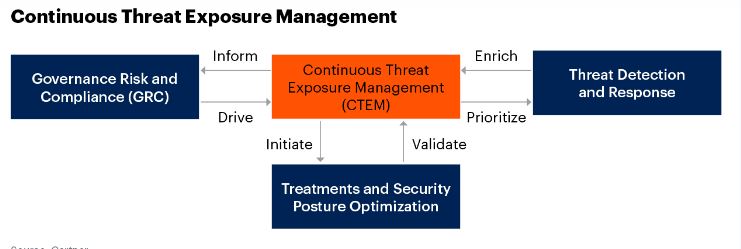

Genau hier kommt das Konzept des Continuous Threat Exposure Management (CTEM) ins Spiel. CTEM ist ein innovativer Ansatz, der entwickelt wurde, um die traditionellen Einschränkungen des Vulnerability Managements zu überwinden und eine effektivere Schwachstellen-Erkennung und -Bewältigung zu ermöglichen. Gartner hat CTEM daher nicht zu Unrecht in seinen Trendstudien für 2023 als Top-Prior-Thema für CISO´s und Sicherheitsverantwortliche eingestuft.

Die Einbettung von Threat Exposure Management in die Sicherheitsstrategie nach Gartner

Die Hauptmerkmale von CTEM sind:

- Kontinuierliche Überwachung: Im Gegensatz zu periodischen Scans ermöglicht CTEM eine kontinuierliche Überwachung der gesamten IT-Infrastruktur. Es identifiziert Schwachstellen in Echtzeit und ermöglicht Unternehmen, schnell auf neu entdeckte Bedrohungen zu reagieren.

- „Contextual Intelligence“: CTEM analysiert nicht nur die Schwere einer Schwachstelle, sondern bewertet sie auch im Kontext der Unternehmensumgebung. Dadurch können Unternehmen die Schwachstellenpriorisierung besser an ihre spezifischen Risiken anpassen.

- Integration und Automatisierung: CTEM integriert sich nahtlos in die vorhandene Sicherheitsinfrastruktur des Unternehmens und ermöglicht eine automatisierte Reaktion auf entdeckte Schwachstellen. Dadurch werden die Effizienz gesteigert und manuelle Fehler minimiert.

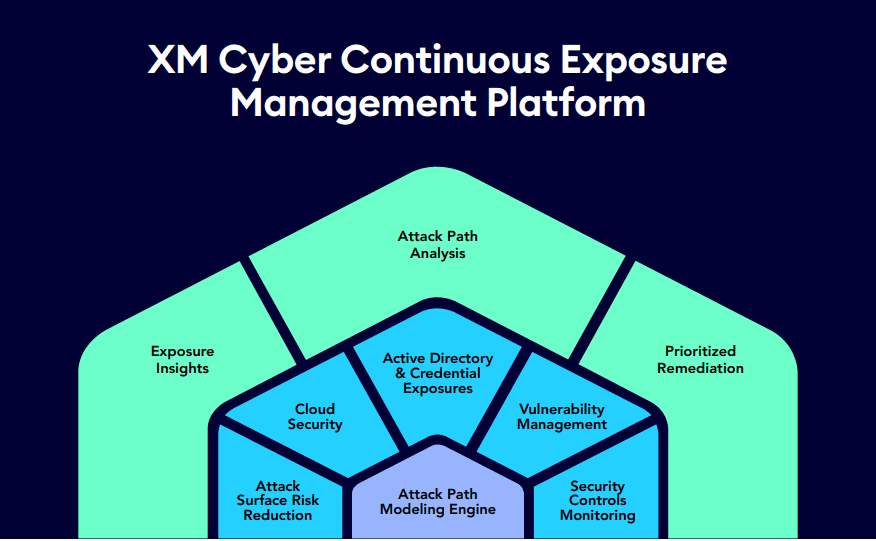

Das Marktangebot: Realistische Angriffserkennung mit den CTEM-Simulationen von XM Cyber

Die Plattform von XM Cyber nutzt innovative Technologien und Methoden, um die Sicherheit der Unternehmensumgebung kontinuierlich zu überwachen und potenzielle Angriffspunkte speziell durch das Continuous Threat Exposure Management (CTEM) zu erkennen. Ein zentrales Merkmal ist die Durchführung realistischer CTEM-Simulationen von Angriffsszenarien. Mit diesen Simulationen kann die Plattform potenzielle Angriffe in der Unternehmensumgebung nachahmen und Schwachstellen aufdecken, die von Angreifern ausgenutzt werden könnten. Dieser Ansatz ermöglicht es Unternehmen, ihre Sicherheitsstrategie aus der Perspektive eines Angreifers zu betrachten und gezielte Maßnahmen zur Stärkung ihrer Verteidigung zu ergreifen.

CTEM mit XM Cyber: Ein ganzheitlicher Überwachungsprozess mit laufender Optimierung

Im Folgenden finden Sie einige konkrete Beispiele über die Vorteile des CTEM-Ansatzes mit XM Cyber in realistischen Bedrohungsszenarien:

Beispiel 1 – Echtzeit-Erkennung von Zero-Day-Schwachstellen:

Die Plattform identifiziert eine neu entdeckte Zero-Day-Schwachstelle (also eine Sicherheitslücke in Softwareanwendungen oder einem System, die den Entwicklern oder Anbietern noch nicht bekannt ist) in einem kritischen Unternehmenssystem, noch bevor Sicherheitsanbieter offizielle Patches bereitgestellt haben. Durch sofortige Reaktion und Anwendung zusätzlicher Schutzmechanismen verhindert das Unternehmen mögliche Angriffe, die diese Schwachstelle ausnutzen könnten.

Beispiel 2 – Simulation eines Spear-Phishing-Angriffs:

Damit werden realistische Simulationen eines Spear-Phishing-Angriffs auf Ihre Mitarbeiter durchgeführt und umgehend Optimierungsempfehlungen vorgeschlagen. Sie erkennen, dass einige Mitarbeiter anfällig für solche Angriffe sind, und können gezielte Schulungsmaßnahmen in genau den analysierten Schwachstellen setzen, um das Sicherheitsbewusstsein zu stärken und Phishing-Angriffen vorzubeugen. Dadurch werden potenzielle Angriffspunkte in der Belegschaft minimiert.

Beispiel 3 – Kontextbezogene Priorisierung von Schwachstellen:

Das System priorisiert eine Schwachstelle in einem unternehmenskritischen System, das direkt mit vertraulichen Kundendaten in Verbindung steht. Dadurch können Sie die erforderlichen Sicherheitsmaßnahmen gezielt priorisieren und die Sicherheit dieser sensiblen Daten verbessern.

Beispiel 4 – Automatisierte Reaktion auf eine entdeckte Bedrohung:

Die fortlaufenden Simulationen identifizieren einen ungewöhnlichen Datenverkehr, der auf eine mögliche Malware-Infektion hindeutet. Die Plattform reagiert automatisch, indem sie den betroffenen Endpunkt isoliert und weitere Untersuchungen einleitet, um eine schnelle Eindämmung der Bedrohung sicherzustellen. Dadurch wird die Ausbreitung der Malware verhindert und der Schaden minimiert.

Beispiel 5 – Identifizierung von Sicherheitslücken in Drittanbieter-Software:

Das System führt kontinuierliche Scans der gesamten IT-Umgebung durch, einschließlich aller Drittanbieter-Software. Dadurch identifiziert die Plattform Schwachstellen in Anwendungen, Plugins und anderen Softwarekomponenten von externen Lieferanten. Sie deckt somit potenzielle Einfallstore für Angreifer auf, die von herkömmlichen Sicherheitstools möglicherweise übersehen werden.

Beispielansicht eines Simulationsprozesses für CETM in XM Cyber

Fazit:

Klassisches Vulnerability Management allein reicht heutzutage nicht mehr aus, um den immer raffinierteren Bedrohungen in der Cyberwelt standzuhalten. Ein ganzheitlicher Ansatz wie Continuous Threat Exposure Management (CTEM) bietet Unternehmen die Möglichkeit, Schwachstellen kontinuierlich zu überwachen, kontextbezogene Informationen zu nutzen und Sicherheitsmaßnahmen nahtlos zu integrieren. XM Cyber hat sich als führender Anbieter von CTEM-Ansätzen bewährt und bietet Unternehmen realistische Simulationen, automatisierte Berichte und direkte Patching-Möglichkeiten. Durch die Kombination von CTEM mit XM Cyber können Sie ihre Sicherheit erheblich verbessern und eine proaktive Verteidigung gegen Cyberangriffe aufbauen.

Der Autor Dr. Claus Huber ist der Geschäftsführer von Gravitate und ein angesehener Experte im Bereich der IT-Sicherheit. Mit einer langjährigen Erfahrung in der Branche verfügt er über fundierte Kenntnisse in der Implementierung und Verwaltung von Sicherheitslösungen für Unternehmen. Als engagierter Unternehmensleiter hat Claus Huber Gravitate zu einem führenden Partner von XM Cyber für den deutschen Markt gemacht.

———————————–

Gravitate, Partner von XM Cyber in Deutschland, verfügt über umfangreiche Expertise im Bereich Cybersecurity und System Management. Das Nürnberger Unternehmen ist als einer der ersten Partner von XM Cyber in Deutschland und bietet maßgeschneiderte CTEM- und Attack Path Management-Lösungen sowie Schulungen und Beratungsdienstleistungen an. Mit einem erfahrenen Team von Sicherheitsexperten unterstützt Gravitate IT-Abteilungen dabei, ihre digitale Infrastruktur vor Cyberbedrohungen und ihre Sicherheitslage stetig zu verbessern können.

———————————————————————————————–

Weiterführende Infos:

- Mehr zu CTEM und XM Cyber auf unserer Website

- Jetzt kostenlos das Whitepaper Attack Path Management downloaden