Wie OSINT-Sicherheitsanalysen SOC-Teams einen Vorsprung verschaffen

Gastbeitrag von Georg Kostner, BU Manager OSINT & NetEye bei Würth Phoenix

In einer immer komplexeren digitalen Welt wird die IT-Sicherheit für Unternehmen immer wichtiger. Bedrohungen können jederzeit auftreten und haben oft schwerwiegende Folgen. Um sich vor Angriffen zu schützen, müssen Unternehmen effektive Strategien und Tools implementieren, um Störfälle schneller erkennen und bekämpfen zu können. Eine dieser Strategien ist die Verwendung von Open Source Intelligence (OSINT).

Was versteht man unter OSINT?

OSINT ist ein Ansatz für Informationsbeschaffung, bei dem offene und öffentlich zugängliche Datenquellen genutzt werden, um wichtige Informationen zu sammeln. Dazu gehören soziale Medien, Online-Foren, News-Websites und andere öffentliche Informationsressourcen. Diese Datenquellen bieten Unternehmen einen umfassenden Überblick über das, was im Word Wide Web passiert, und helfen bei der Überwachung von Bedrohungen und potenziellen Sicherheitslücken.

Warum wird OSINT für die IT-Sicherheit immer wichtiger?

OSINT hat sich in den letzten Jahren zu einem wichtigen Bestandteil jeder IT-Sicherheitsstrategie entwickelt. Im Folgenden die wichtigsten Gründe, warum es wichtig ist, auf OSINT zu setzen:

- Bedrohungserkennung: OSINT ermöglicht es Unternehmen, Bedrohungen schnell zu erkennen und zu bekämpfen, indem es umfassenden Einblick in das gibt, was im Internet geschieht. Dies ist besonders wichtig, da sich Bedrohungen schnell ändern und Unternehmen sich schnell darauf einstellen müssen.

- Informationsbeschaffung: Durch die Überwachung von öffentlich zugänglichen Quellen können Unternehmen wichtige Informationen sammeln, die eine breite Palette an Informationen bereitstellen, einschließlich geografischer, demografischer und historischer Daten.

- Kosteneffizienz: OSINT ist kosteneffizienter als viele andere Informationsbeschaffungsansätze, da es sich auf offene und öffentlich zugängliche Quellen stützt, die kostenlos zur Verfügung stehen.

- Verbesserte Reaktionszeit: Da OSINT es ermöglicht, Bedrohungen schnell zu erkennen, kann die Reaktionszeit im Falle einer Bedrohung verbessert werden, um Schäden zu minimieren.

- Objektivität: Da OSINT auf öffentlich zugänglichen Quellen basiert, kann es eine objektivere Sicht auf ein Thema oder eine Person liefern, im Vergleich zu subjektiven Meinungen oder Interessen.

- Aufdecken von Trends: Durch die Analyse großer Datenmengen aus öffentlich zugänglichen Quellen kann OSINT Trends und Muster aufdecken, die sonst nicht sichtbar wären.

Hackern einen Schritt Voraus: OSINT mit Satayo

Wie erfolgt die Erfassung der Daten?

Die Erfassung der Daten kann auf eine Vielzahl von Wegen erfolgen, je nach Zweck und Schwerpunkt der OSINT-Aktivität. Einige der häufigsten Methoden sind:

- Manuelle Recherche: Hierbei werden öffentliche Quellen wie Nachrichtenseiten, Foren, soziale Medien und andere Online-Ressourcen manuell durchsucht.

- Automatisierte Datensammlung: Hierbei werden spezielle Tools und Technologien eingesetzt, um Daten aus öffentlichen Quellen in einem automatisierten Prozess zu sammeln.

- Web Scraping: Hierbei werden Daten aus Websites und anderen Online-Quellen mithilfe von Skripten und Tools extrahiert.

- Web Mining: Hierbei werden komplexe Algorithmen und Methoden eingesetzt, um Daten aus dem World Wide Web zu sammeln und zu analysieren.

Das Sammeln und Analysieren der Daten kann eine große Herausforderung sein, insbesondere bei einer enormen Menge an Daten. Daher ist es wichtig, ein leistungsstarkes OSINT-Tool zu verwenden, das die Datensammlung und -analyse automatisch durchführt und relevante Informationen effizient identifiziert.

Offene Quellen, bessere Sicherheit: Wie OSINT-Tools SOC-Teams bei der Abwehr von Cyberangriffen unterstützen

Es sollte auch flexible Konfigurationsoptionen bieten, um die Datensammlung und -analyse an die spezifischen Bedürfnisse des Benutzers / Unternehmens anzupassen.

Die Bedeutung von OSINT für den Ablauf und den Prozess eines Security Operation Centers

OSINT ist auch wichtig für den Ablauf und den Prozess eines Security Operation Centers, da es den SOC-Analysten eine erweiterte Sichtbarkeit in Bezug auf potenzielle Bedrohungen und Angriffe ermöglicht. Es hilft, Bedrohungsinformationen zu sammeln und zu analysieren, die möglicherweise nicht durch interne Quellen erfasst werden können, und somit die Gesamteffektivität des SOC erhöhen.

- Erkennung von Bedrohungen: In dieser Phase sucht das SOC-Team aktiv nach Anzeichen für Bedrohungen, um potenzielle Angriffe frühzeitig zu erkennen. Hierbei kommen neben OSINT-Technologien auch Anwendungen wie Security Information and Event Management (SIEM), „Intrusion Detection and Prevention“ und Network Traffic Analysen zum Einsatz, um verdächtige Aktivitäten zu identifizieren.

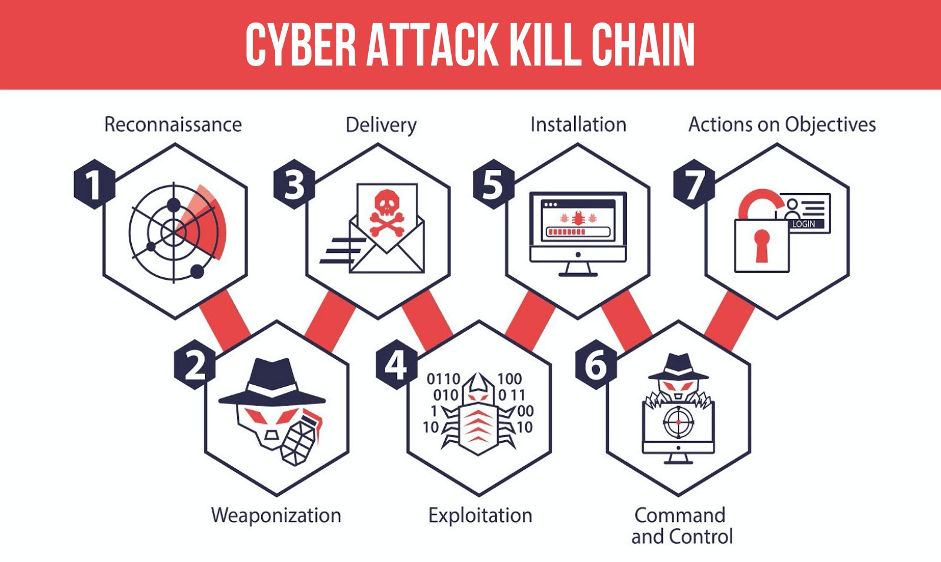

- Analyse und Klassifizierung: Hierbei nutzen wir von Gravitate für die Reconnaissance-Phase das Cyber Kill Chain-Modell von Lockheed Martin, das den Angriffsprozess in mehrere Phasen unterteilt und sich auf die erste Phase des simulierten Angriffs bezieht, in der Angreifer Informationen über ihr Ziel sammeln, um eine erfolgreiche Attacke zu planen. Dies kann beispielsweise die Identifizierung von Schwachstellen in der Sicherheitsinfrastruktur, die Identifikation von Schlüsselpersonen oder -systemen oder die Erfassung von Netzwerktopologien umfassen. Wir arbeiten in dieser Phase mit Satayo als OSINT-Tool.

- Reaktion: Sobald die Bedrohung identifiziert und klassifiziert wurde, handelt unser Team um sie zu neutralisieren. Hierbei setzen wir auf den Einsatz von Red-Team-Blue-Team-Übungen, bei denen ein „Red Team“ versucht, das System zu hacken, während ein „Blue Team“ versucht, die Angriffe zu erkennen und zu stoppen.

Unsere Experten sind darauf geschult, die Reconnaissance-Phase und OSINT-Aktivitäten von Angreifern zu erkennen und zu analysieren, um Bedrohungen frühzeitig zu erkennen und zu neutralisieren.

Die 2011 von Lockheed Martin entwickelte Cyber Attack Kill Chain ist ein Modell, das beschreibt, welche Schritte für einen erfolgreichen Cyberangriff durchgeführt werden müssen.

Worin liegt die Herausforderung in der Nutzung von OSINT?

Obwohl OSINT einfach zu nutzen ist, kann es für Unternehmen schwierig sein, die Daten aus den vielen offenen Quellen zu sammeln, zu analysieren und zu interpretieren. Hier ist, wo spezialisierte Anbieter von OSINT und Threat Intelligence eine wichtige Rolle spielen können. Sie haben die Fähigkeit und das Know-how, um Daten aus einer Vielzahl von Quellen zu kategorisieren, um Bedrohungen und Sicherheitsrisiken schnell zu erkennen. Sie können auch Zusatz-Technologien bereitstellen, die es Unternehmen erleichtern, die Daten übersichtlich zu visualisieren und zu interpretieren.

Außerdem können Sie professionelle Dienstleister dabei unterstützen, sich auf die Bedrohungen zu konzentrieren, die für ihr spezifisches Geschäft relevant sind. Sie können auch maßgeschneiderte Lösungen bereitstellen, die auf den Bedürfnissen des Unternehmens basieren und sicherstellen, dass die IT-Sicherheit des Unternehmens auf dem neuesten Stand bleibt.

Threat Intelligence und Exposure Assessment

Zusammenfassend lässt sich sagen, dass OSINT vor allem auch im Zusammenhang mit Threat Intelligence und Exposure Assessment-Simulationen für Unternehmen immer wichtiger wird, um sich vor Bedrohungen zu schützen und ihre IT-Sicherheit zu verbessern. Um die IT-Sicherheit auf dem neuesten Stand zu halten, sollte jedes Unternehmen in Betracht ziehen, spezialisierte Anbieter von OSINT und Threat Intelligence zu nutzen, um die Bedrohungserkennung und -bekämpfung zu verbessern.

Wenn Sie auf der Suche nach einem professionellen OSINT-Dienstleister sind, stehen wir von Gravitate für ein Erstgespräch gerne zur Verfügung. Als Experten in diesem Bereich verfügen wir gemeinsam mit unseren Partnern von Würth Phoenix über eine langjährige Erfahrung und bieten mit Satayo eine eigenentwickelte OSINT-Lösung an, um Ihnen eine effektive Überwachung und Analyse Ihrer Bedrohungen zu garantieren.

Georg Kostner ist der Business Unit Leiter für NetEye bei Würth Phoenix und verfügt über langjährige Erfahrung in der Entwicklung und Marktpositionierung von Monitoring- und Security-Lösungen. Er ist ein profunder Kenner von Open-Source-basierten Lösungen für SIEM und OSINT und verantwortlich für die Entwicklung der Eigenentwicklung OSINT-Lösung Satayo. Georg Kostner ist ein Experte auf seinem Gebiet und hat zahlreiche Artikel und Vorträge zu den Themen Monitoring, Security und Open-Source-Technologien verfasst.