Im Kontext wachsender Bedrohungen durch Cyberangriffe und immer strengerer regulatorischer Anforderungen – wie beispielsweise der NIS2-Richtlinie – sind Unternehmen gezwungen, ihre Cybersicherheitsstrategie kontinuierlich zu überprüfen.

SOC als Schlüssel zur Umsetzung von NIS2

Die Anforderungen von NIS2 an Überwachung, Erkennung und Reaktion auf Vorfälle lassen sich effektiv durch ein Security Operations Center (SOC) erfüllen. Ein SOC kann wesentlich zur Einhaltung der strengen Meldefristen für Sicherheitsvorfälle beitragen. Darüber hinaus ermöglicht ein SOC durch seine strukturierte Herangehensweise eine proaktive Identifizierung und Eindämmung von Bedrohungen. Das stärkt nicht nur die allgemeine Sicherheitslage des Unternehmens, sondern trägt auch entscheidend zur Einhaltung der NIS2-Vorgaben bei.

Intern aufbauen oder auslagern?

Eine zentrale Frage dabei ist, ob Unternehmen ein internes Security Operations Center (SOC) aufbauen oder auf ein SOC-as-a-Service-Modell zurückgreifen sollten. Diese Entscheidung hängt maßgeblich von Ressourcenverfügbarkeit, Skalierbarkeit und der Fähigkeit ab, langfristig spezifische Sicherheitsbedürfnisse zu erfüllen.

Um die volle Wirkung eines Security Operation Centers entfalten zu können, ist ein klar strukturierter technischer Aufbau entscheidend. Ein SOC besteht in der Regel aus mehreren eng verzahnten Komponenten, die zusammen ein durchgängiges Sicherheitsmonitoring ermöglichen.

1) Das SIEM als Basis der Cybersicherheit

Das Security Information and Event Management (SIEM) bildet den Kern eines jeden SOCs. SIEM-Systeme sammeln, speichern und analysieren Sicherheitsereignisse aus verschiedenen Quellen, um Bedrohungen in Echtzeit zu identifizieren. Eine wesentliche Herausforderung besteht darin, diese Systeme in bestehende Infrastrukturen zu integrieren und den Betrieb aufrechtzuerhalten.

Herausforderungen bei der Implementierung eines SIEMs:

- Kosten und Infrastrukturaufwand: Die Einführung eines SIEM erfordert nicht nur Software, sondern auch entsprechende Hardware, um die Daten in Echtzeit zu speichern und zu verarbeiten. Diese Infrastruktur muss kontinuierlich gewartet und gegebenenfalls skaliert werden, was für Unternehmen mit begrenzten Ressourcen eine erhebliche Belastung darstellt.

- Komplexität der Datenanalyse: Ein SIEM alleine ist nicht ausreichend, um Cyberbedrohungen zu erkennen. Die Qualität der Analyse hängt davon ab, wie gut die eingehenden Daten interpretiert werden, was Fachwissen in der Konfiguration und Wartung des Systems voraussetzt.

In einem internen SOC muss daher eine umfassende IT-Infrastruktur bereitgestellt und gepflegt werden. Alternativ bieten SOC-as-a-Service-Anbieter die Möglichkeit, auf eine bestehende, skalierbare Infrastruktur zurückzugreifen, die regelmäßig aktualisiert und optimiert wird.

Alarmbereitschaft im SOC: Das SIEM-System sammelt und korreliert sicherheitsrelevante Daten

2) Alarmierung und Automatisierung im SOC

Ein weiterer zentraler Aspekt bei der Einführung eines SOC ist die Konfiguration der Alarmierungslogik. Diese sorgt dafür, dass Sicherheitsvorfälle und Anomalien schnell erkannt werden. Allerdings ist es selten der Fall, dass ein SIEM-System mit vorgefertigten, optimalen Alarmregeln ausgestattet ist. In den meisten Fällen müssen diese Regeln an die spezifischen Anforderungen angepasst werden.

Hier kommt ein wichtiges Element ins Spiel: Nicht nur sicherheitsrelevante Vorfälle müssen erkannt werden, sondern auch betriebliche Probleme. Dies bedeutet, dass eine Alarmierung nicht nur bei potenziellen Angriffen, sondern auch bei Ausfällen, wie z.B. einem Verlust der Konnektivität zu wichtigen Systemen, ausgelöst werden muss. Viele SOCs stellen fest, dass sie erst nach Tagen merken, dass sie keine Daten mehr erhalten haben, was zu einem signifikanten Risiko für das Unternehmen führen kann.

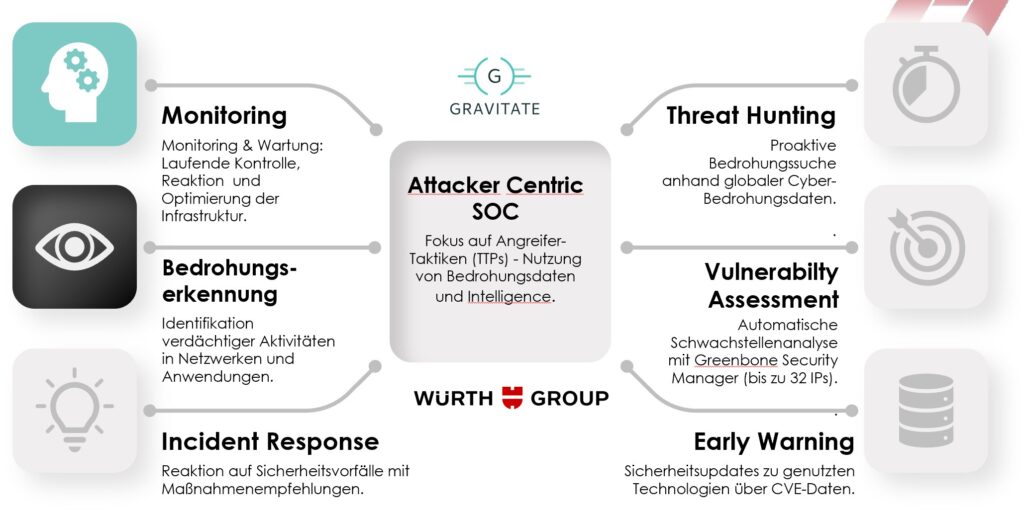

Incident Response am Beispiel eines „Attacker Centric SOC“

Die Erstellung von Alarmregeln erfordert nicht nur technisches Wissen, sondern auch ein tiefes Verständnis der IT-Umgebung und der möglichen Bedrohungen, die in einem Unternehmen existieren. Dies ist ein entscheidender Schritt, um Fehlalarme zu minimieren und sicherzustellen, dass wirklich relevante Vorfälle rechtzeitig identifiziert

Komplexität bei der Alarmkonfiguration:

- Anpassung an spezifische Bedürfnisse: SIEM-Systeme bieten oft vorgefertigte Regeln, die jedoch nicht immer auf die spezifischen Gegebenheiten eines Unternehmens abgestimmt sind. Das Erstellen und Anpassen von Alarmen erfordert ein tiefes Verständnis der IT-Infrastruktur sowie der Bedrohungslandschaft.

- Reduktion von Fehlalarmen: Ein unzureichend konfiguriertes Alarmierungssystem kann schnell zu einer Flut von Fehlalarmen führen, was die Effizienz eines SOCs stark beeinträchtigt.

SOC-as-a-Service-Anbieter nutzen etablierte Best Practices und bringen regelmäßig optimierte Alarmierungslogiken ein. Diese Anbieter haben ihre Systeme so konzipiert, dass sie die relevanten Bedrohungen in Echtzeit herausfiltern und unnötige Alarme minimieren – eine Anforderung, die ohne ein hohes Maß an Expertise im internen SOC nur schwer zu erreichen ist.

3) Fachwissen und Dateninterpretation

Ein weiterer wesentlicher Punkt beim Betrieb eines SOC ist das Wissen und die Erfahrung im Umgang mit Log-Daten. Viele Unternehmen setzen ein SOC auf, in der Hoffnung, dass „magische“ Ergebnisse aus den gesammelten Daten resultieren. Doch in der Realität ist es alles andere als einfach, aus den Rohdaten aussagekräftige Informationen zu extrahieren.

Zum Beispiel kann das Überwachen von Dateizugriffen auf einem Windows-Server schwierig sein, da die Windows-Ereignisprotokolle oft nicht ausreichen, um genau zu ermitteln, was ein Benutzer getan hat. Ein SIEM-System macht das Problem nicht automatisch besser, sondern sorgt lediglich dafür, dass diese Daten besser gespeichert und zugänglich gemacht werden. Auch Firewall-Protokolle sind oft nicht hilfreich, um verdächtige Aktivitäten zu identifizieren. Hier muss das System so konzipiert sein, dass nur relevante Daten gesammelt und in einen Kontext gestellt werden, der für Sicherheitsanalysen von Bedeutung ist. Der Aufbau eines effektiven SOC erfordert daher nicht nur die Integration von Tools, sondern auch ein tiefes Verständnis der zu überwachenden Systeme und der darin enthaltenen Daten.

Herausforderungen bei der Log-Analyse:

- Vielzahl von Datenquellen: Logs aus unterschiedlichen Systemen wie Firewalls, Endpunkten und Netzwerken müssen miteinander korreliert werden. Diese Daten zu analysieren, erfordert sowohl Erfahrung als auch ein strukturiertes Vorgehen, um Muster zu erkennen.

- Überlastung durch Datenmengen: In einem internen SOC kann die schiere Menge an Daten überwältigend sein. Ohne die richtige Filterung laufen Unternehmen Gefahr, wichtige Hinweise zu übersehen.

Ein SOC-as-a-Service-Anbieter verfügt über die nötige Expertise und kann Bedrohungen präziser und schneller identifizieren. Die Experten in einem SOC-as-a-Service-Modell haben Zugriff auf spezialisierte Tools und Algorithmen, die kontinuierlich optimiert werden, um auch die komplexesten Bedrohungen schnell zu erkennen.

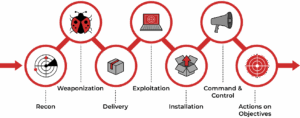

Ein zentraler Baustein im SOC-Prozess ist zudem der gezielte Einsatz der Cyber Kill Chain. Die Cyber Kill Chain visualisiert die verschiedenen Phasen eines Angriffs – von der ersten Aufklärung bis hin zur Datenexfiltration. Sie hilft dem SOC, den Angriff entlang seines gesamten Verlaufs zu verstehen, zu analysieren und gezielt abzuwehren. Durch die Kombination von SIEM-Analyse und Cyber Kill Chain kann das SOC Bedrohungen nicht nur erkennen, sondern auch den jeweiligen Angriffsweg nachvollziehen und sofort geeignete Gegenmaßnahmen ergreifen.

Die Cyber Kill Chain visualisiert die Phasen eines Angriffs (@Haircutfish (Medium)

4) Rekrutierung und Schulung von Fachkräften

Die Rekrutierung von qualifizierten Analysten stellt für Unternehmen eine erhebliche Herausforderung dar. Gute Sicherheitsanalysten sind gefragt, und der Aufbau eines eigenen Teams kann sowohl zeitaufwändig als auch kostenintensiv sein.

Herausforderungen bei der Fachkräftesuche:

- Fachkräftemangel und hohe Rekrutierungskosten: Der Sicherheitssektor leidet unter einem Mangel an Fachkräften, sodass Unternehmen oft hohe Gehälter und umfangreiche Schulungsprogramme aufbringen müssen, um gut qualifizierte Analysten zu gewinnen.

- Fortlaufende Schulung: Cyberbedrohungen entwickeln sich ständig weiter. Ein internes SOC muss kontinuierlich in die Weiterbildung und Zertifizierung seines Personals investieren, um den neuesten Bedrohungen gewachsen zu bleiben.

In einem SOC-as-a-Service -Modell übernehmen Anbieter die Verantwortung für die Rekrutierung und fortlaufende Schulung ihrer Fachkräfte. Diese sind bereits auf die Bedrohungslandschaft und die Nutzung spezifischer Sicherheitslösungen geschult und können sofort auf die Bedürfnisse des Unternehmens reagieren.

Gefahren erkennen, bevor sie eskalieren: SOC-Analysten halten die Sicherheitslage stabil und im Blick

4) Kostenfaktor und langfristige Effizienz

Kosten sind in der Regel einer der entscheidenden Faktoren, die bei der Wahl zwischen einem eigenen SOC und einem SOC-as-a-Service berücksichtigt werden. Ein internes SOC erfordert erhebliche Investitionen in die Infrastruktur, Personal und fortlaufende Wartung. Je nach Größe und Komplexität des Unternehmens können diese Kosten über Jahre hinweg steigen. Hinzu kommen die wiederkehrenden Kosten für Softwarelizenzen, Schulungen und die Anpassung an neue Bedrohungen.

Ein SOC-as-a-Service kann hingegen eine kosteneffizientere Lösung darstellen, insbesondere für kleinere Unternehmen oder Unternehmen, die noch nicht über die Ressourcen verfügen, ein eigenes SOC aufzubauen und zu betreiben. Der Service wird in der Regel auf Abonnementbasis angeboten, wodurch Unternehmen in der Lage sind, die Kosten besser vorhersehbar zu gestalten. Zudem entfallen die Kosten für die Beschaffung und Wartung der Infrastruktur, da diese vollständig vom Dienstleister übernommen werden.

6) Fazit: SOC oder SOC-as-a-Service?

Der Aufbau eines eigenen SOCs bietet Unternehmen die Möglichkeit, vollständige Kontrolle über ihre Sicherheitsinfrastruktur und -prozesse zu behalten. Dies erfordert jedoch eine kontinuierliche Investition in Technologie, Infrastruktur und Personal sowie eine tiefgehende Expertise in Cybersicherheit.

SOC-as-a-Service bietet eine skalierbare Lösung, bei der Unternehmen auf ein externes Team von Experten und eine optimierte Infrastruktur zugreifen können. Während ein internes SOC oft mehr Kontrolle ermöglicht, kann das SOC-as-a-Service-Modell in vielen Fällen eine kostengünstigere und weniger ressourcenintensive Lösung bieten. Der Hauptvorteil von SOC-as-a-Service liegt in der Möglichkeit, schnell auf hochentwickelte Sicherheitslösungen und spezialisierte Fachkräfte zuzugreifen, ohne sich um die Skalierung und Wartung der Infrastruktur kümmern zu müssen.

Die Entscheidung zwischen einem eigenen SOC und SOC-as-a-Service hängt daher von den spezifischen Anforderungen, dem vorhandenen Ressourcenpotenzial und den langfristigen Zielen Ihres Unternehmens ab. Ein interner Aufbau eines SOCs ist eine Option, die sich für IT-Teams mit ausreichend Ressourcen und Expertise eignet, während SOC-as-a-Service besonders für Unternehmen von Vorteil ist, die auf eine skalierbare, sofort einsatzbereite Lösung setzen möchten.

Wenn Sie mehr darüber erfahren möchten, wie ein Security Operation Center konkret zur Umsetzung der NIS2-Anforderungen beitragen kann – und wie das SOC der Würth-Gruppe funktioniert, das wir bei Gravitate gezielt für den deutschsprachigen Markt anbieten – melden Sie sich gerne bei uns.

👉 Schreiben Sie uns oder vereinbaren Sie direkt einen Gesprächstermin – wir zeigen Ihnen, wie ein SOC-as-a-Service-Modell auch für Ihr Unternehmen sinnvoll und effizient umsetzbar ist.